摘要:Windows正常启动时,BitLocker加密的驱动器密钥获取方式是通过计算机内置的安全模块,如TPM(受信任的平台模块)或USB密钥等。这些密钥在操作系统启动时自动解锁驱动器,无需用户手动输入。即使BitLocker需要密钥来解锁驱动器,Windows系统仍能在没有用户输入的情况下正常启动并访问存储的数据。

本文目录导读:

在现代计算机安全领域,加密技术扮演着至关重要的角色,微软BitLocker作为Windows操作系统内置的加密工具,广泛应用于保护硬盘数据的安全,对于普通用户来说,关于BitLocker如何获取密钥以正常启动Windows系统的问题可能并不清楚,本文将就此问题展开讨论。

BitLocker加密简介

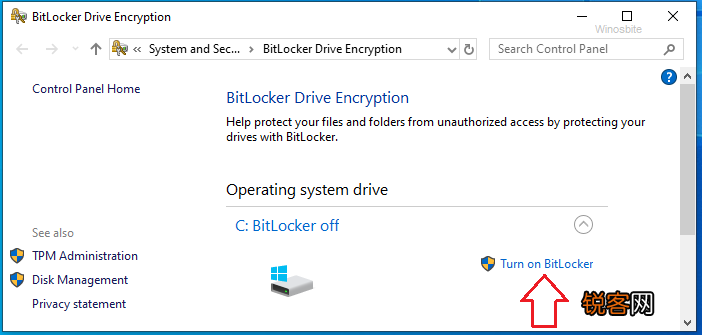

我们来了解一下BitLocker加密的基本原理,BitLocker是微软Windows操作系统提供的一种全磁盘加密技术,它通过加密整个卷或分区来保护数据免受未经授权的访问,在启用BitLocker时,系统会要求用户设置一个恢复密钥或密码,这就是解锁加密磁盘的密钥。

Windows启动过程中的密钥获取

在Windows正常启动过程中,无需用户手动输入密码或密钥,系统是如何获取到BitLocker解锁密钥的呢?这主要依赖于以下几个环节:

1、UEFI/BIOS支持:现代计算机通常配备有统一可扩展固件接口(UEFI)或基本输入输出系统(BIOS),在启动过程中,UEFI/BIOS会与硬件安全模块(HSM)协同工作,以获取存储在计算机硬件中的密钥信息。

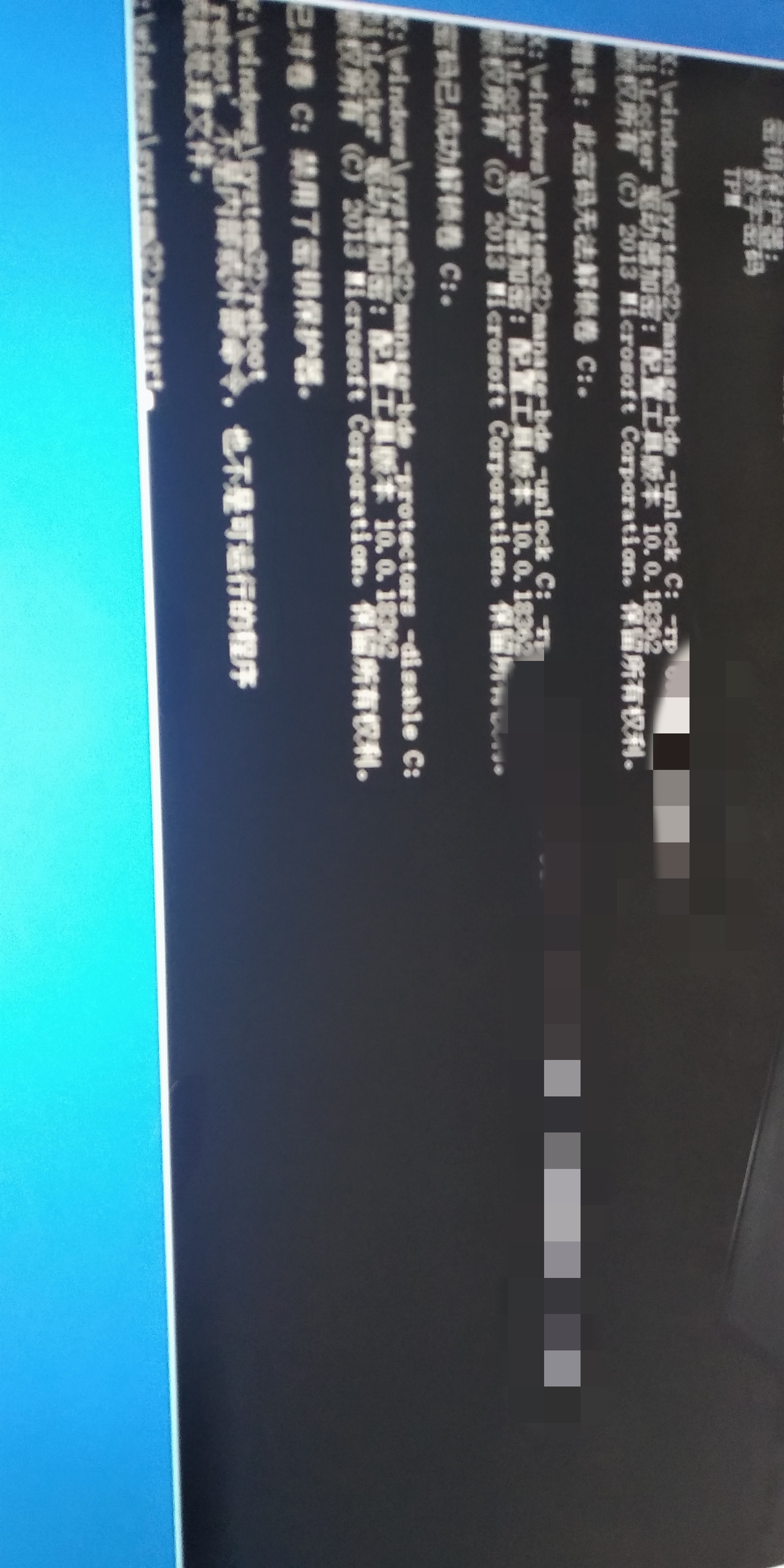

2、TPM模块(受信任的平台模块):TPM是一种用于存储加密密钥和生成加密随机数的安全硬件模块,当计算机启动时,TPM会协助获取BitLocker的密钥,如果计算机配备了TPM模块,并且已正确配置,那么系统可以在无用户干预的情况下自动解锁BitLocker加密的磁盘。

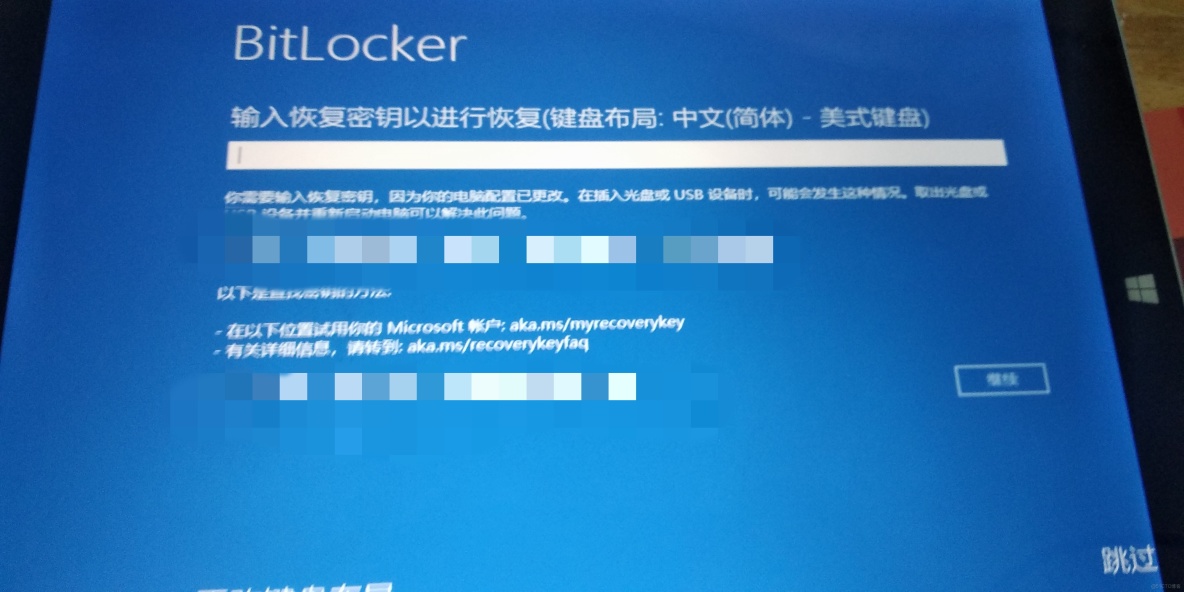

3、微软账户关联:对于使用微软账户登录Windows系统的用户,其BitLocker恢复密钥可能与账户关联,在这种情况下,系统可以通过与微软服务器通信来自动获取解锁密钥。

4、预先配置的自动解锁策略:对于企业或组织使用的计算机,管理员可能会配置自动解锁策略,例如通过Active Directory等身份管理系统来管理BitLocker密钥,在这种情况下,系统可以在启动时自动获取密钥,无需用户干预。

密钥的安全存储与传输

为了确保密钥的安全性和完整性,在传输和存储过程中需要采取一系列措施,存储在TPM中的密钥是非易失性的,即使计算机关机也不会丢失,通过UEFI/BIOS与HSM的协同工作,可以确保密钥在硬件层面受到保护,对于与微软账户关联的密钥,传输过程中会经过安全的通信协议,以确保密钥不会被窃取或篡改。

安全性分析

通过上述过程,我们可以看到Windows系统在启动时如何获取BitLocker解锁密钥,这种自动获取密钥的机制大大提高了系统的易用性和安全性,这也对硬件和软件的安全性提出了更高的要求,必须确保UEFI/BIOS、TPM模块和身份管理系统的安全性,以防止被恶意软件攻击或篡改,用户也需要妥善保管自己的恢复密钥或密码,以防丢失或遗忘。

Windows系统在正常启动过程中通过UEFI/BIOS、TPM模块、微软账户关联以及预先配置的自动解锁策略等方式获取BitLocker解锁密钥,这种机制提高了系统的安全性和易用性,为了确保系统的安全性,用户和IT管理员需要密切关注相关组件的安全性,并妥善保管恢复密钥或密码。

京ICP备2020037689号

京ICP备2020037689号